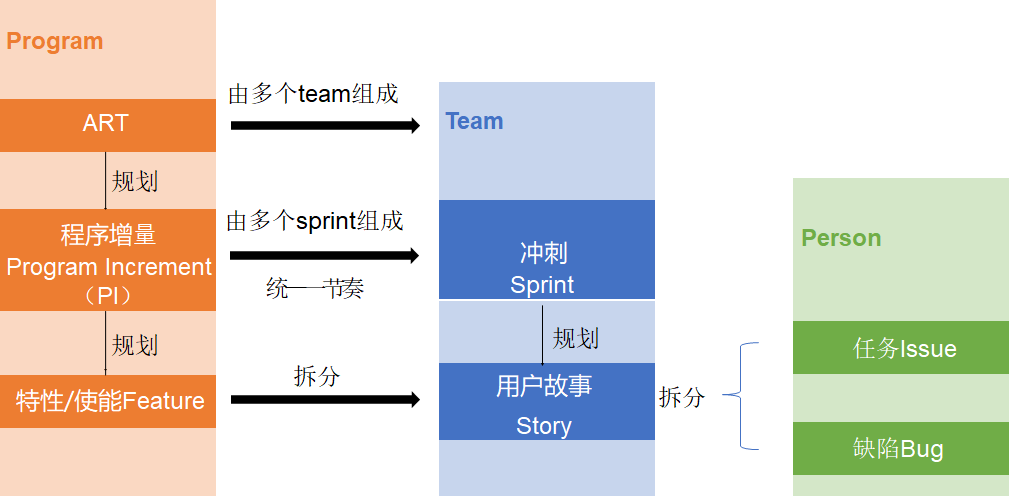

“它由Product backlog开始,经过sprint会议从Prdouct backlog挑选出一些优先级最高的故事(story)形成迭代的sprint backlog(一个sprint一般为1个月)。在sprint中会进行每日站会,迭代结束时会进行演示和回顾会议。”

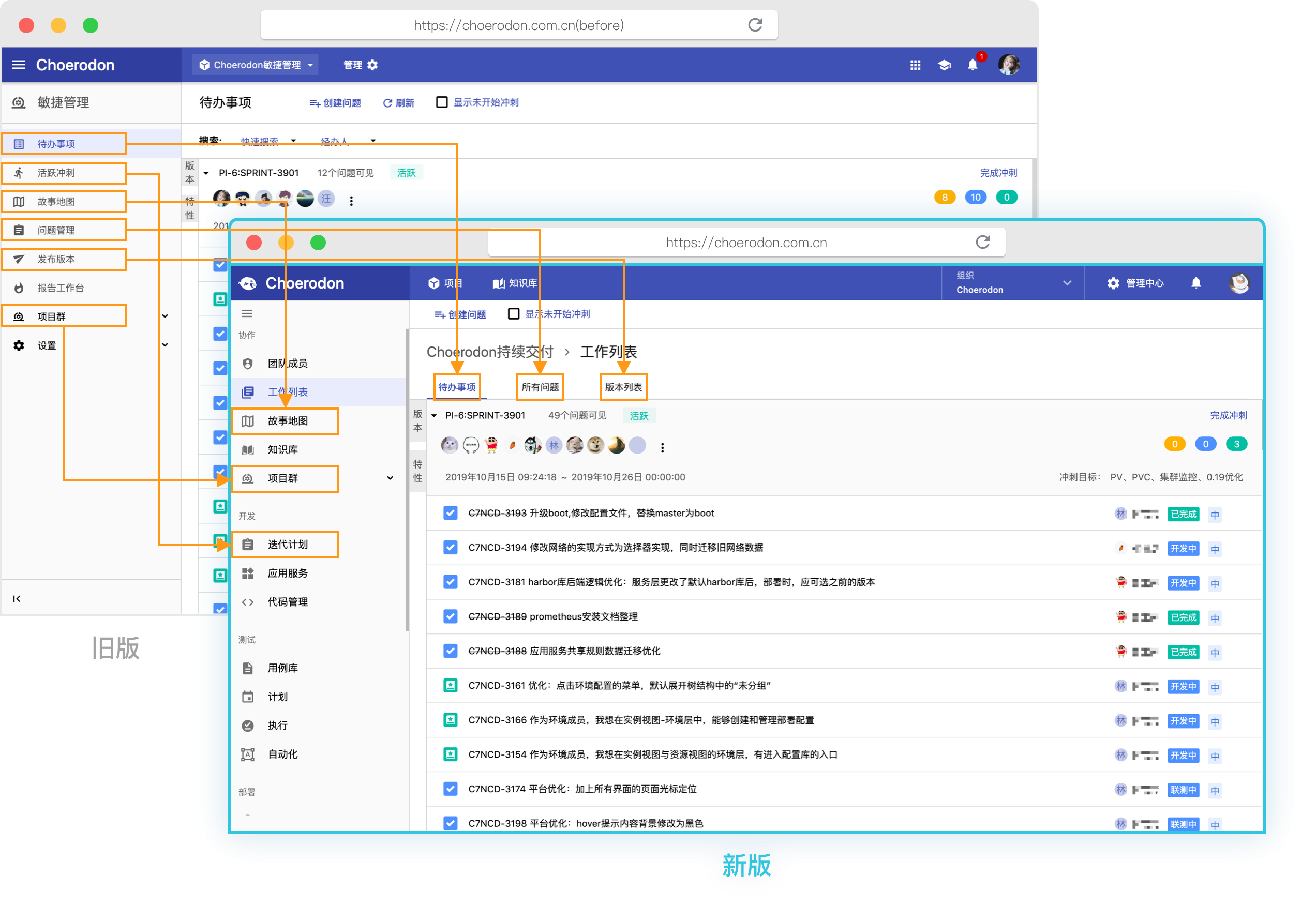

了解敏捷的朋友都知道backlog和spring是待办事项和冲刺的意思,但在使用Choerodon实践敏捷开发的时候这些敏捷术语对应的系统功能是哪些呢?为了解决大家在使用Choerodon时的困扰,整理了以下Choerodon功能与敏捷术语的对应表,以便大家进一步了解Choerodon的具体功能。

| 功能 | 敏捷术语 | 说明 |

|---|---|---|

| 问题 | 史诗(Epic) | 非常大型的故事,可以横跨多个迭代周期。史诗故事在战术层面上使用前必须分解为一个个相关的用户故事。 |

| 故事(Story) | 用户故事是从用户的角度来描述用户渴望得到的功能。一个好的用户故事包括三个要素:1. 角色:谁要使用这个功能。2. 活动:需要完成什么样的功能。3. 商业价值:为什么需要这个功能,这个功能带来什么样的价值。 | |

| 任务(Task) | 是完成需求的过程性的工作。在迭代计划会议中,将纳入迭代的Story指派给具体成员,并分解成一个或多个Task,填写“预计工时”。 | |

| 子任务 | 子任务通常是故事的具体拆分,拆分出的子任务将交给具体的开发、业务等人员处理,属于具体的任务交付。是对任务的一种较小的划分,由单人承接,而且通常能在短时间内完成。 | |

| 缺陷 | 主要针对测试中的缺陷或者已发布版本的缺陷。 | |

| 特性 | 特性(Feature) | 事务有鲜明特征方面的属性,对应到产品或解决方案所具有的特征。 |

| 故事点 | 故事点(Story Point) | 故事点是用于估计敏捷开发中用户故事的相对大小和复杂性的度量单位。表示完成一个产品待办项或者其他任何某项工作所需的所有工作量的估算结果。 |

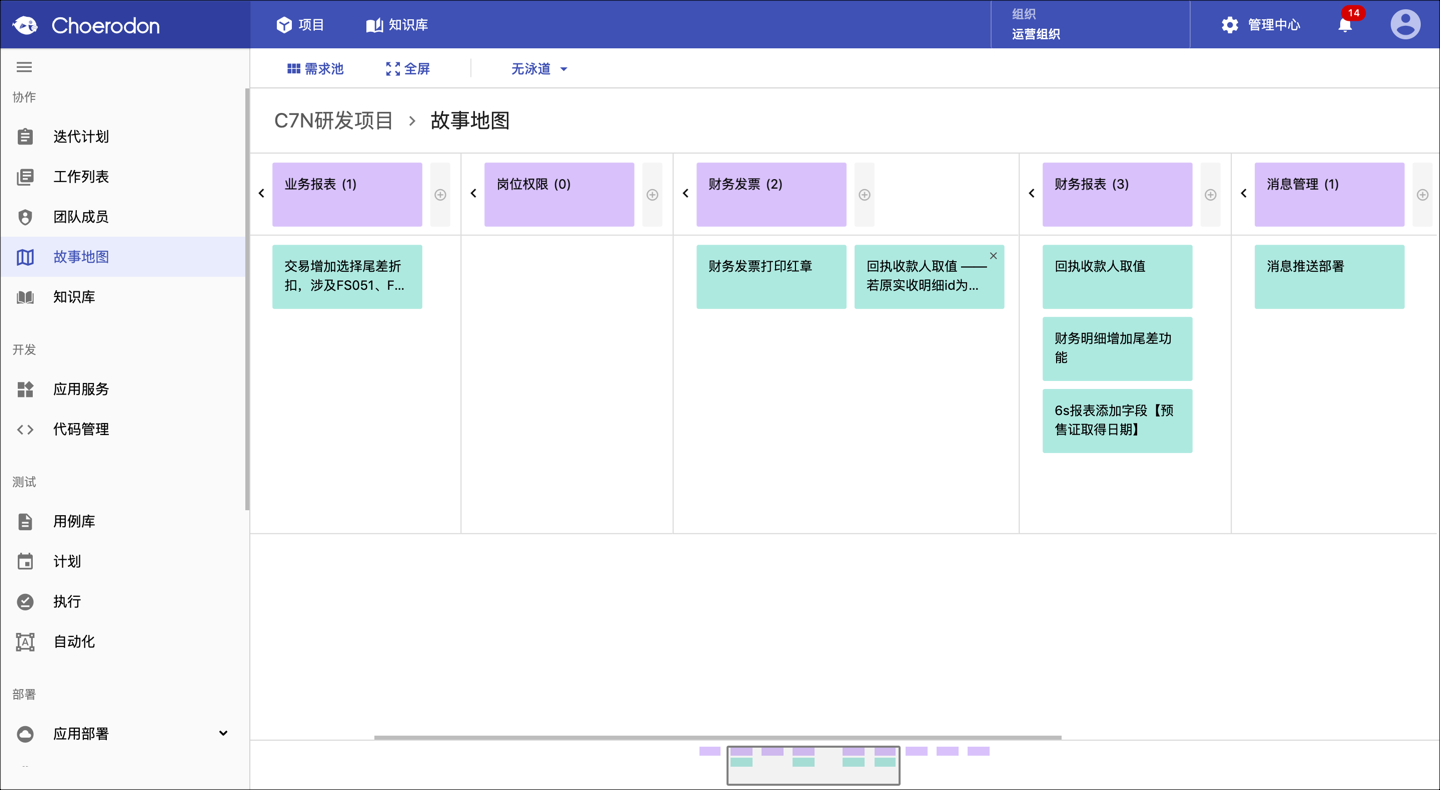

| 故事地图 | 用户故事地图(User Map) | 用户故事地图(User Map),最早是作为敏捷管理中的一个概念而存在,故事地图将产品的待办事项(Backlog)从简单的列表模式变为一张二维地图,以更好地对用户故事进行规划。用户故事地图作为敏捷管理中的一种需求梳理的便捷方法,是基于用户需求已经初步收集完成的基础上,由产品经理、敏捷教练组织团队成员召开需求梳理会议,在会议上确定史诗和故事的优先级之后,协助团队将待定的故事进行编排的工具。 |

| 故事地图-索引卡 | 故事卡(StoryCard) | 写有用户故事的一种索引卡。采用索引卡的形状是为了限制细节数量和提前计划团队如何应对。 |

| 问题详情-描述 | 验收条件(Acceptance) | 由PO或BA从业务的角度描述的此功能的验收条件,在故事进入迭代计划之前该验收条件必须要明确清晰。 |

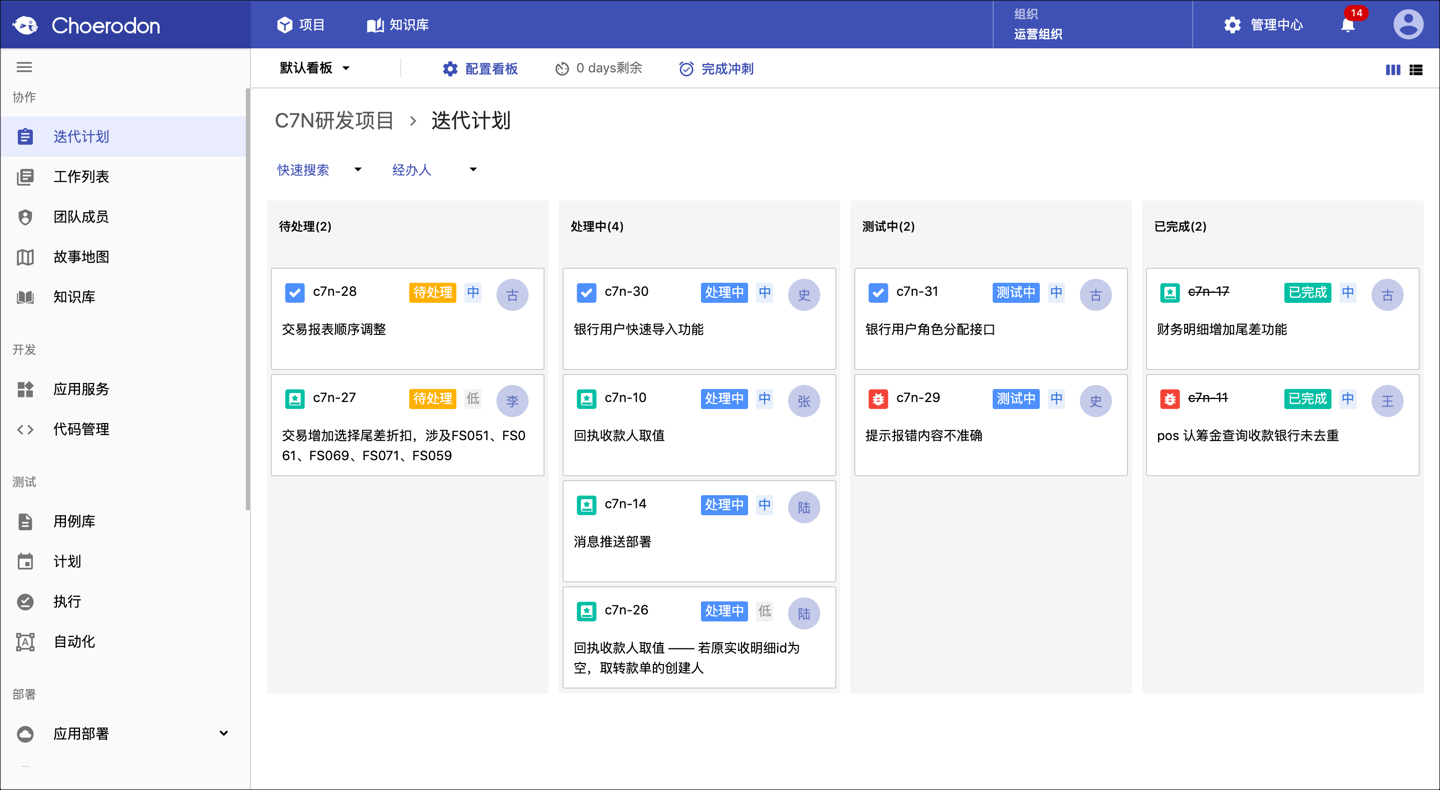

| 迭代计划-看板 | 看板 | 看板方法是用于高效管理软件开发流程的新方法。它的核心作用是可视化整个迭代的计划执行,通过对故事卡片的拖动来改变问题状态,可清晰展示开发执行过程中的短板或者瓶颈。 |

| 迭代计划-列配置 | 过程工作限制(WIP Limits) | 对过程中工作(WIP)进行限制,这样团队就能集中精力完成开发、保质保量和交付价值。 |

| 工作列表-冲刺 | 冲刺sprint | 冲刺是团队处理事务的一段短期迭代周期,通常用冲刺的目标来定义冲刺,每个冲刺都发生在一定的时间期限之内,有明确的开始日期和结束日期,冲刺必须短,长度在一周到一个月之间,长度一般应当保持一致,在这个时间段内,团队需要以稳定的步调完成一组与冲刺目标一致的工作。 |

| 工作列表-待办事项 | product backlog | 产品待办列表,指需求清单。在项目开始的时候,Product Owner要准备一个根据商业价值排好序的客户需求列表。这个列表就是Prodct Backlog,一个最终会交付给客户的产品特性列表,它们根据商业价值来排列优先级。 |

| sprint backlog | 每个迭代的功能开发列表,PO会根据团队的能力并按照产品待办列表中的优先级来选取每个冲刺要做的事情。团队可以专注在每个迭冲刺要走的事情上而不被打断 | |

| 工作列表-待办事项-冲刺 | 迭代(Iteration) | Sprint是基于Scrum的敏捷方法论的概念,类似于iteration。Sprint是在一定时间内交付特定的用户故事以及产生有用的功能。在迭代计划中,客户或产品经理置顶用户故事的优先级,开发团队在给定迭代中完成在任务。迭代过程中,用户故事可以从迭代范围内去除,但是不可以加入新的用户故事。这样是为了让项目组将精力集中在完成此项迭代目标上,并可以迅速交付。 |

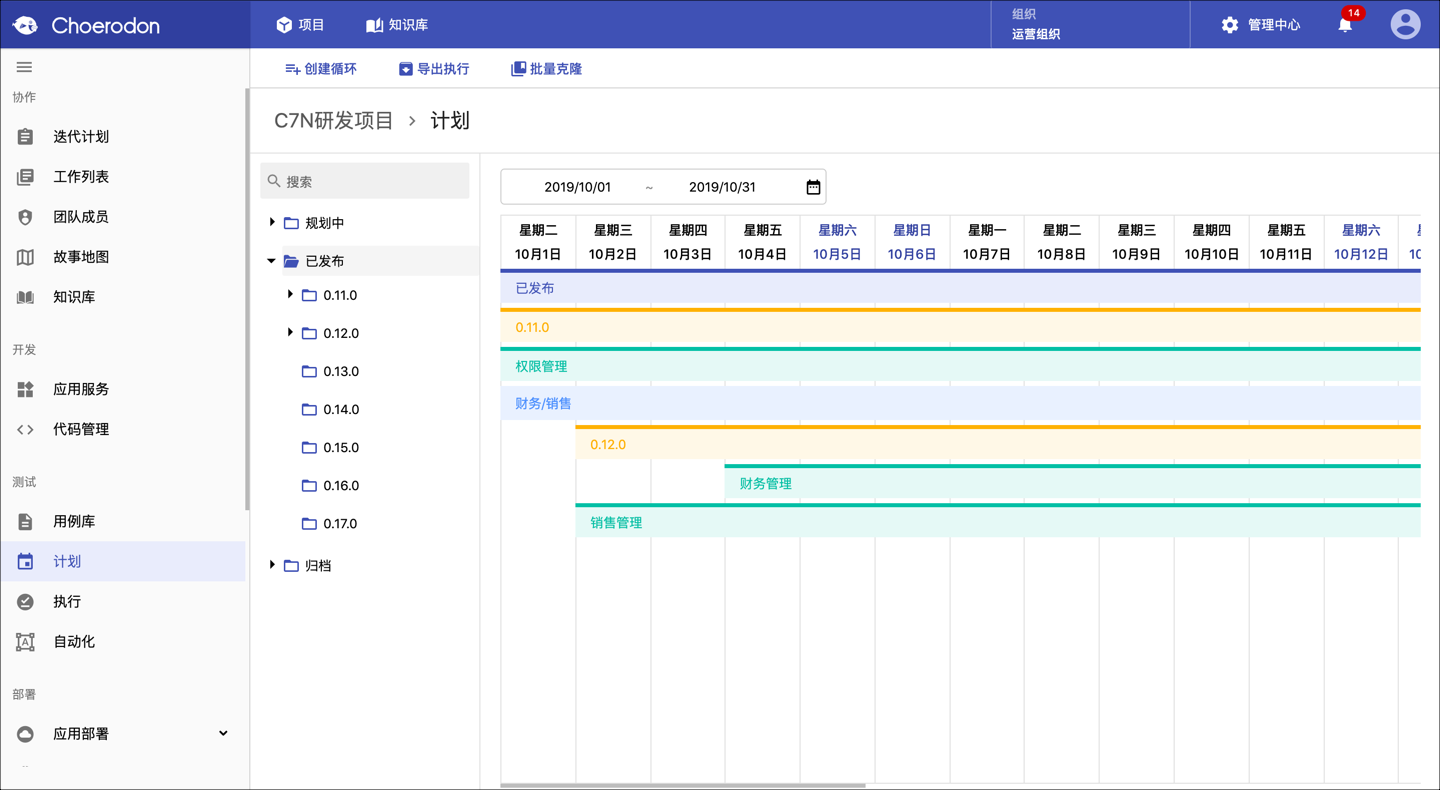

| 工作列表-版本列表 | 版本(Release) | 一组封装的迭代结果,旨在交付给最终用户和客户。每个版本交付的工作软件被期望是高度稳定的。 |

| 工作列表-版本列表 | 发布(Release) | 发布时将迭代产生的软件交付给客户。在发布计划中,团队将回顾产品待办,将用户故事整理成特定的发布和迭代,将这个功能性的产品交付给顾客。 |

| 冲刺目标 | Sprint Goal | 产品所有者和团队在冲刺阶段达成一致的目标。 |

| 预估时间 | Cycle Time | 开发完一项需求或是一个用户故事所需花费的时长。 |

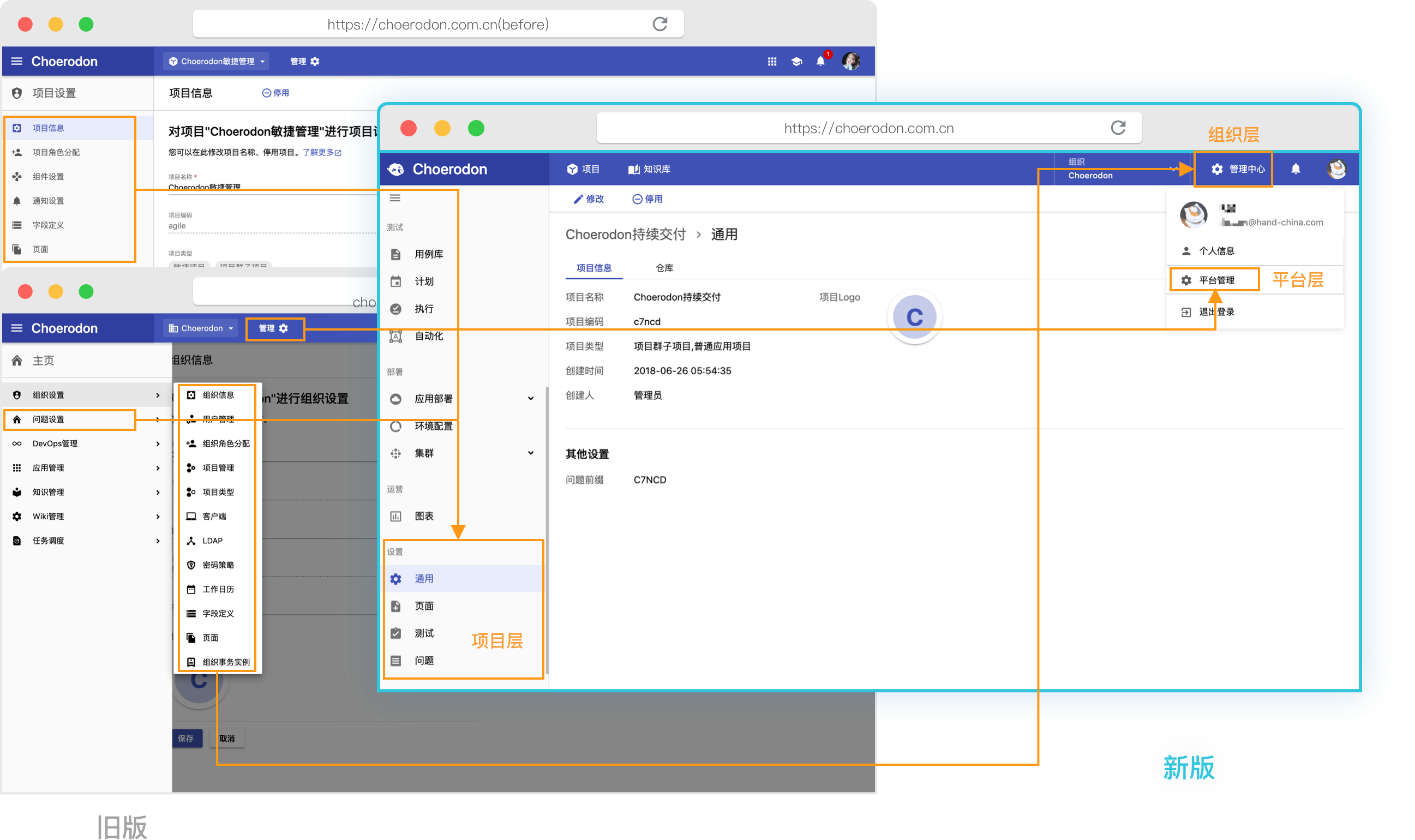

| 项目 | 项目(Project) | 为创造独特的产品、服务或成果而进行的临时性工作。 |

| 团队成员-角色 | 角色(Role) | 个人与敏捷项目打交道的方式。敏捷项目的角色包括客户、产品负责人、干系人、团队成员、测试员、跟踪员、敏捷教练或ScrumMaster,以及教练。 |

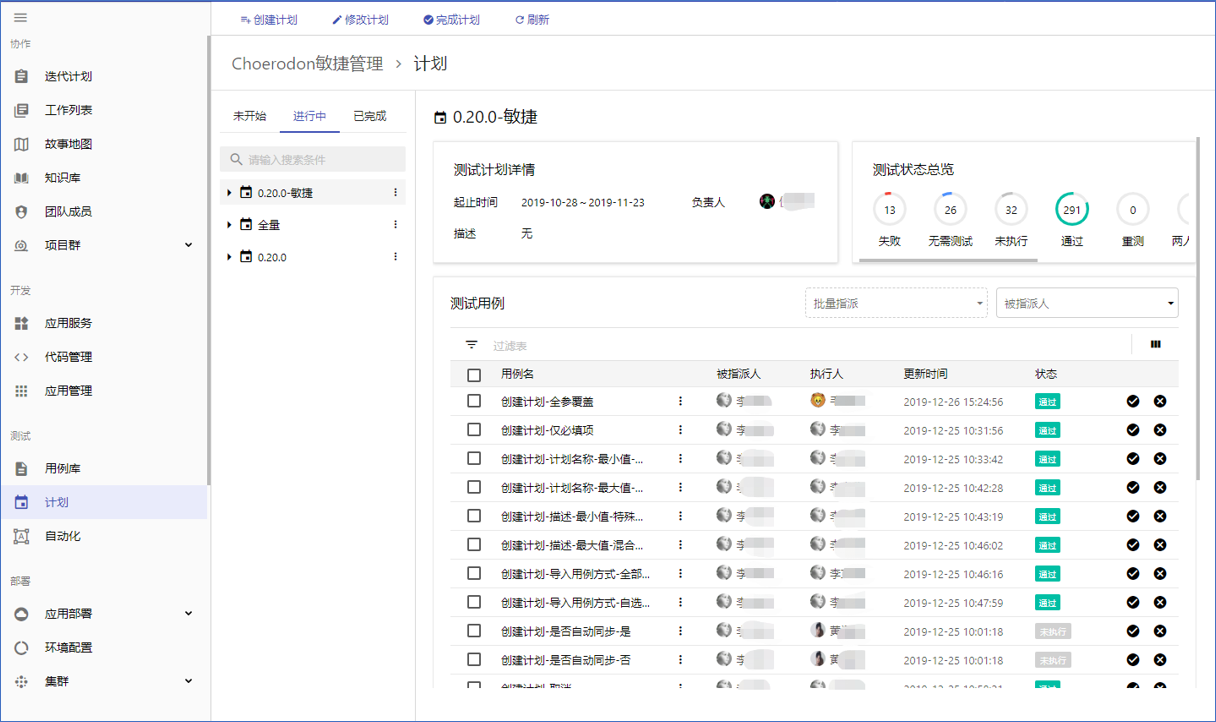

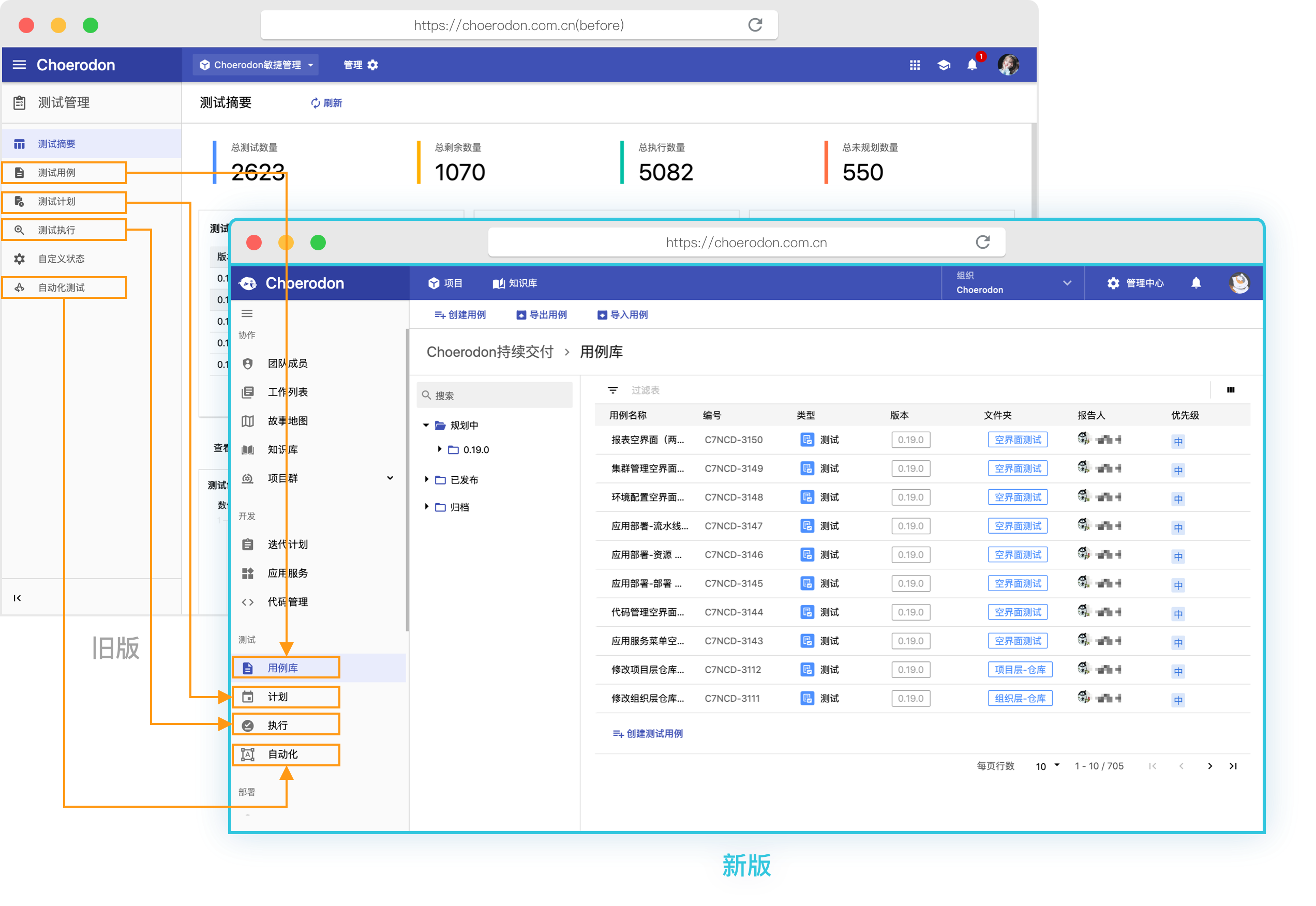

| 测试用例 | 测试场景(Test Scenario) | 在迭代计划之后,实际开发工作开始之前,测试人员要详细列出最后验收测试该故事需要的所有实验场景,尽可能细,并和BA、开发甚至PO一起评审,达成一致。 |

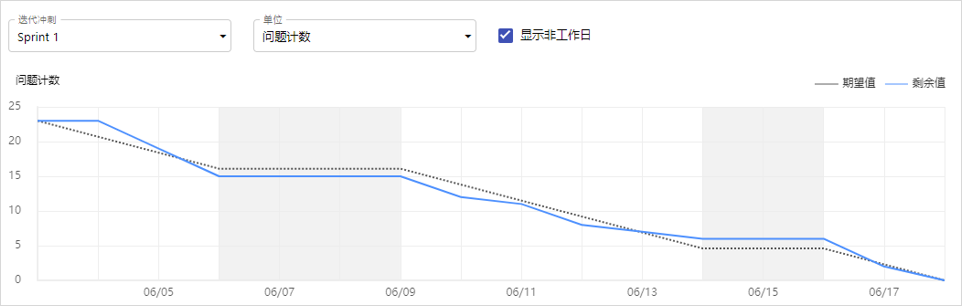

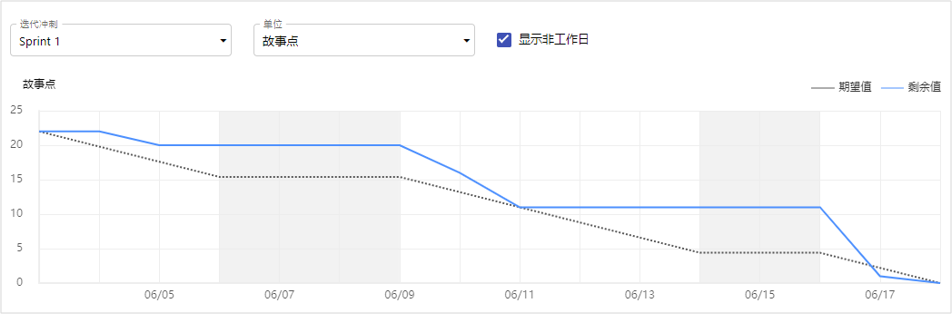

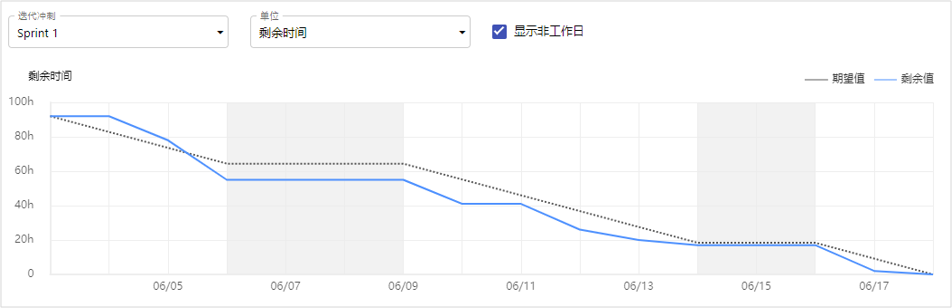

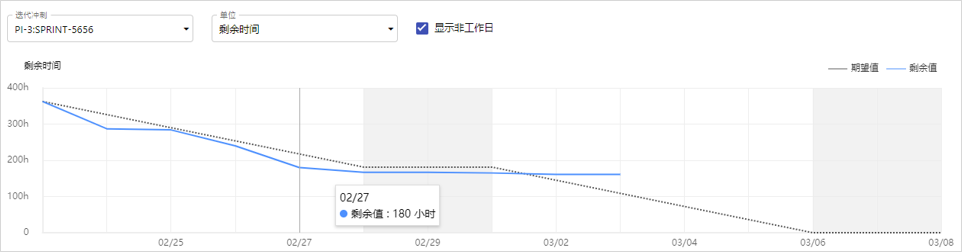

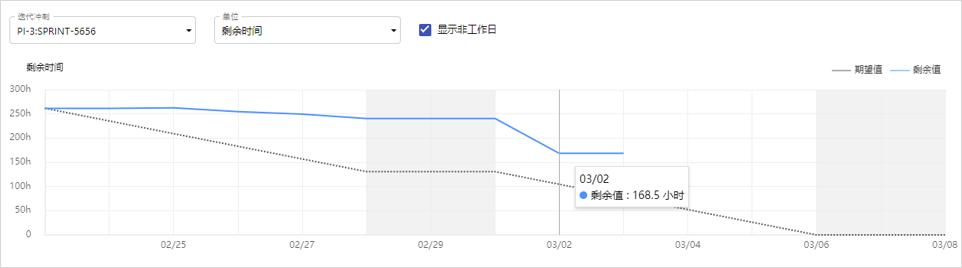

| 燃尽图 | 燃尽图(Burn-Down Chart) | 迭代过程中及迭代结束时用户沟通开发进展的一种图表,图中显示出已完成和剩余的需求数。燃尽图的设计理念是工作未完成项会随着项目的推进而不断减少或是“燃尽殆尽”。 |

| 累积流量图 | 累积流量图(Cumulative Flow Diagram) | 展示功能未完项、过程中工作及完成功能与时间关系的一种图表,是信息发射源的组成部分。 |

关于Choerodon猪齿鱼

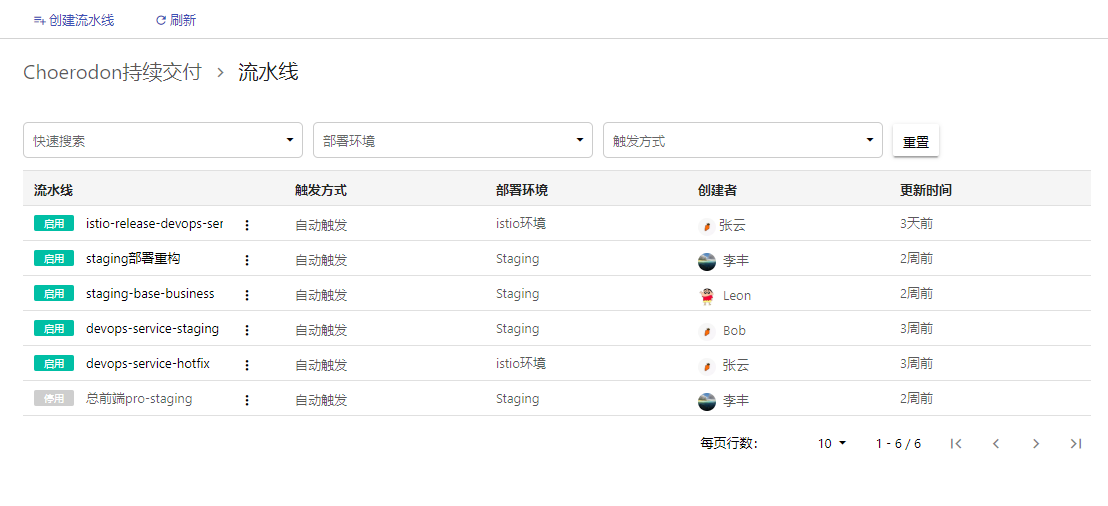

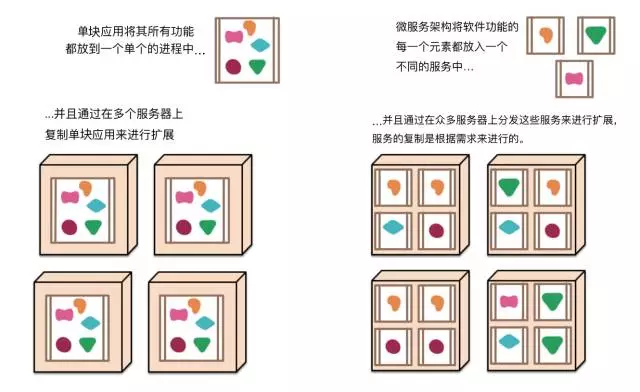

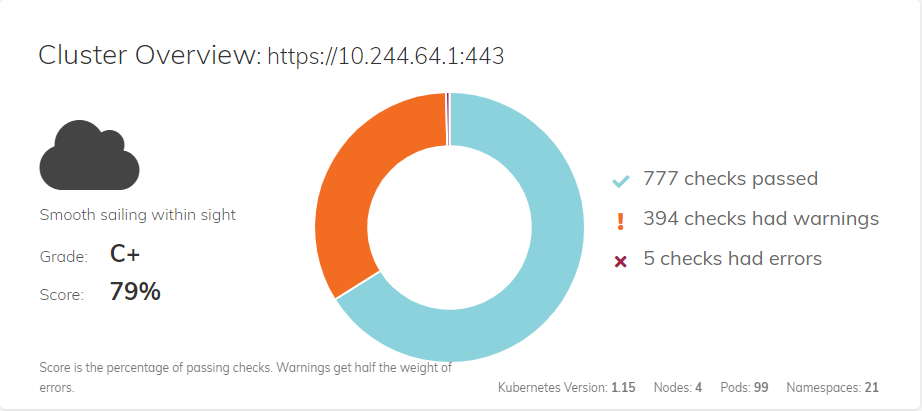

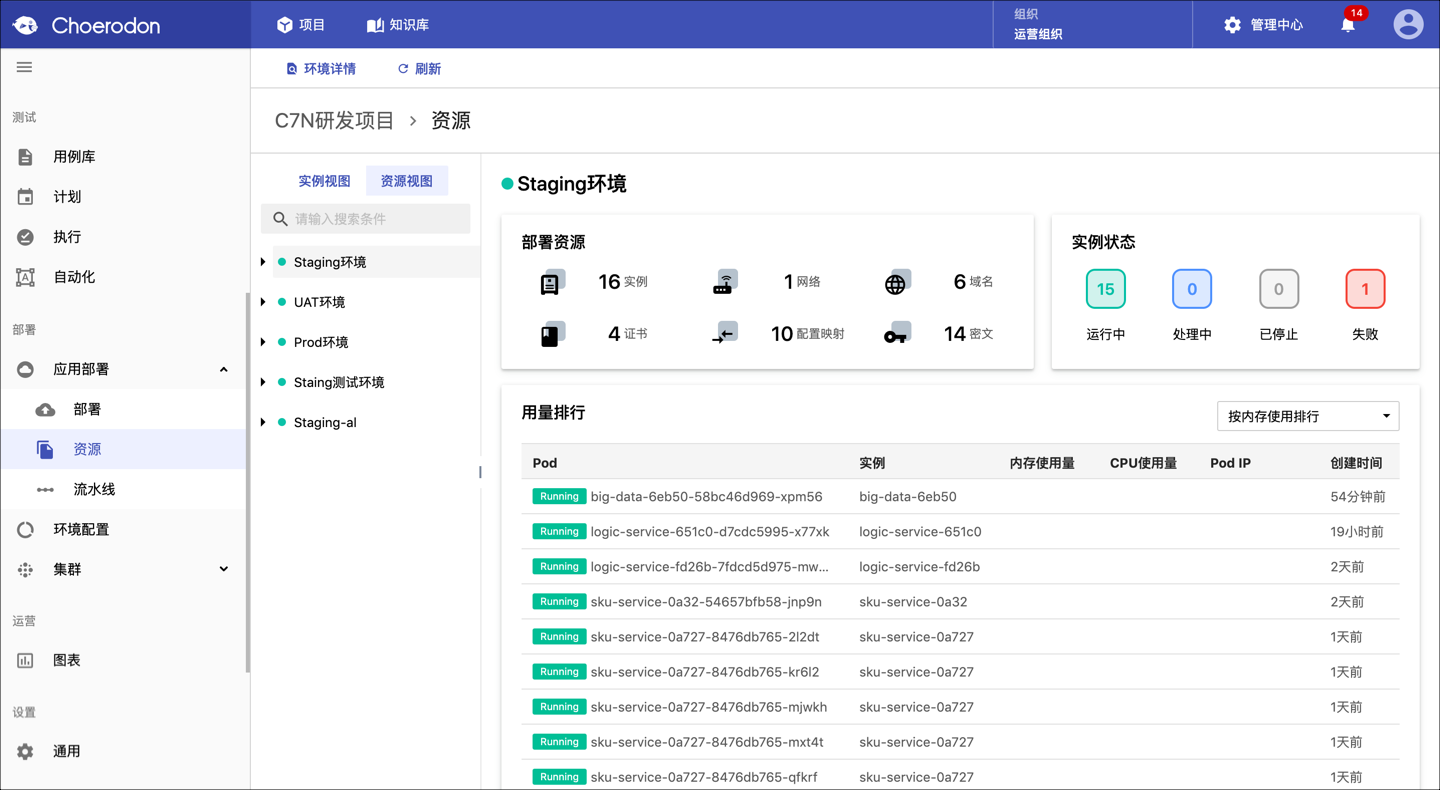

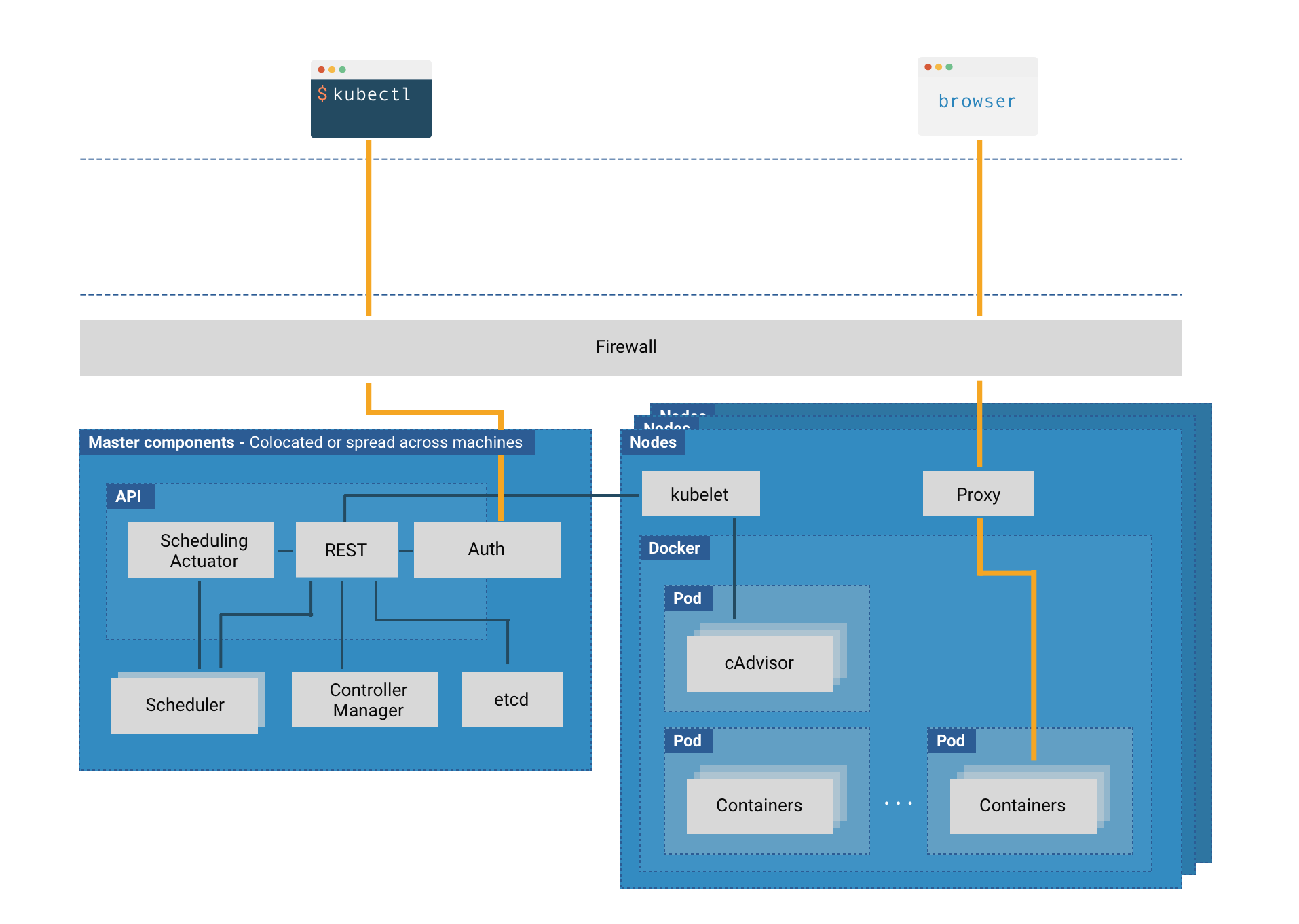

Choerodon 猪齿鱼作为全场景效能平台,是基于Kubernetes,Istio,knative,Gitlab,Spring Cloud来实现本地和云端环境的集成,实现企业多云/混合云应用环境的一致性。平台通过提供精益敏捷、持续交付、容器环境、微服务、DevOps等能力来帮助组织团队来完成软件的生命周期管理,从而更快、更频繁地交付更稳定的软件。

大家也可以通过以下社区途径了解猪齿鱼的最新动态、产品特性,以及参与社区贡献:

欢迎加入Choerodon猪齿鱼社区,共同为企业数字化服务打造一个开放的生态平台。